La siguiente guía es lo que yo hice después del firmado, yo uso Debian Lenny, así que toda la guía está basado en ello. la guía salió gracias a m77 que me ayudo en todas las dudas que tuve. :)

Despúes del grupo de firmas, lo que vamos a hacer es: firmar, enviar las firmas y recibir las firmas que nos envian.

De preferencia vamos a enviar cada uid firmado a cada uno de sus correos para asegurarnos que ellos tengan acceso a ese mail, debido a esto en esta guía vamos a usar CAFF una herramienta para ayudarnos a firmar las llaves de una manera sencilla.

Para éste primer paso necesitamos asegurarnos que el MTA (Message Transfer Agent) en nuestra máquina sea capaz de enviar correos, para esto podemos usar un sencillo comando:

mail tucorreo@servercorreo.com

Con este comando vamos a probar, Te va a preguntar un subject le dás Enter y "." después escribes la “Copia Para (CC:)", si no quieres mandar copia a nadie, le das dos Enter Seguidos.

Checas tu cuenta de correo y si te llegó, todo perfecto,Pasa a la parte de firmado :)

Si no llegó, tenemos que configurarlo bien.

En mi máquina yo reconfiguré exim para que usar Gmail como SMTP smarthost, aquí cada quien deberia configurar su mta a sus necesidades, una vez configurado pasen a la parte *Instalar y Configurar las herramientas para el firmado. *

# dpkg-reconfigure exim4-config

A continuación vamos a poner lo siguiente

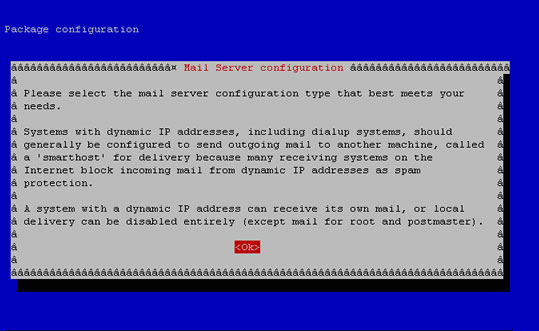

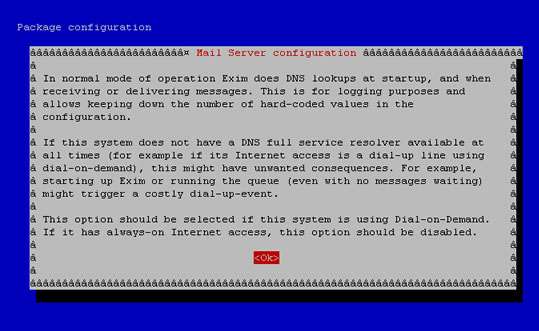

Seleccionamos Ok

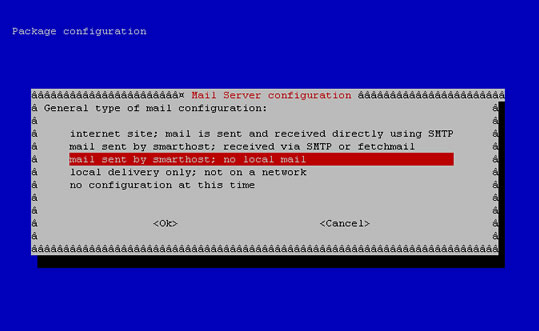

En mi caso quiero que el correo se envie por medio de un smarthost, sin tener mail local, por lo que selecciono la opción del centro

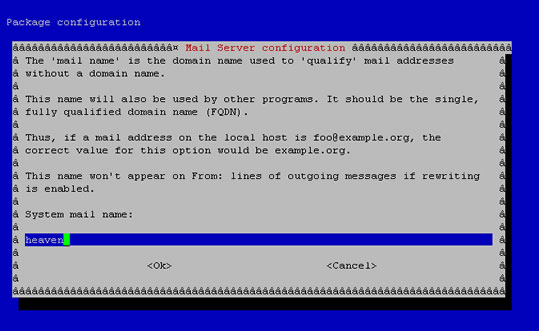

Seleccionas el nombre del sistema, en mi caso selecciono heaven, pueden usar localhost

Dan OK

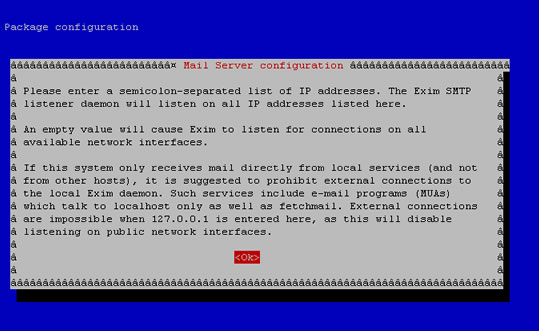

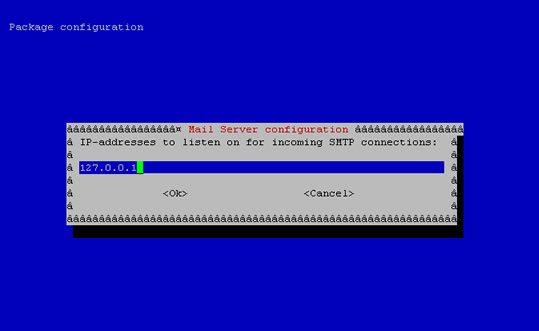

Al ser mails de su propio sistema, usen 127.0.0.1 que es la dirección local.

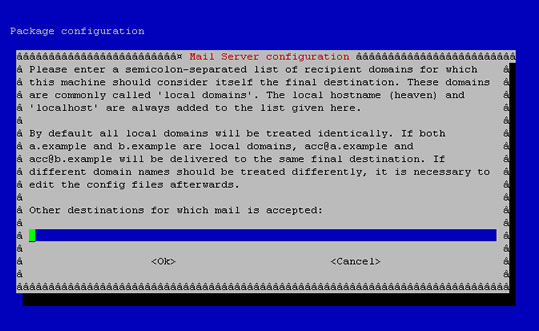

Dejan en blanco los dominios ya que sólo van a ser correos locales

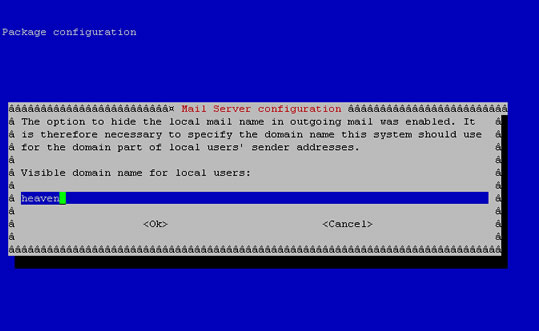

usé heaven como nombre visible

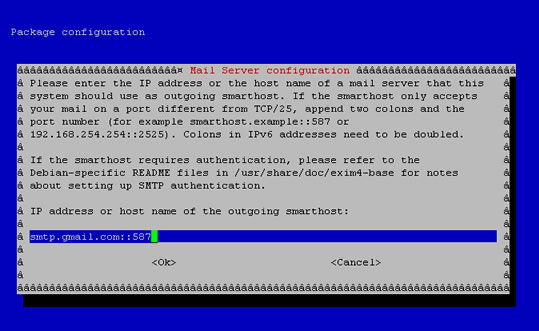

Aquí van a poner smtp.gmail.com::587, lo siguiente de los "::" es el puerto al que se van a conectar

Dan Ok

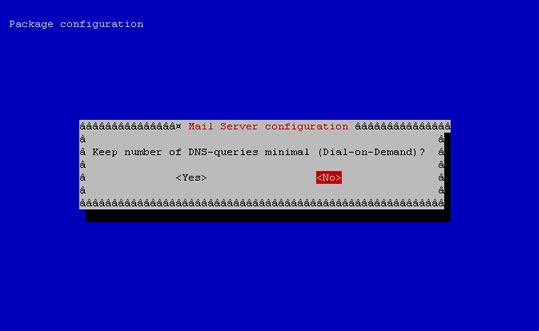

Le dicen que no a mantener al minimo los DNS queries

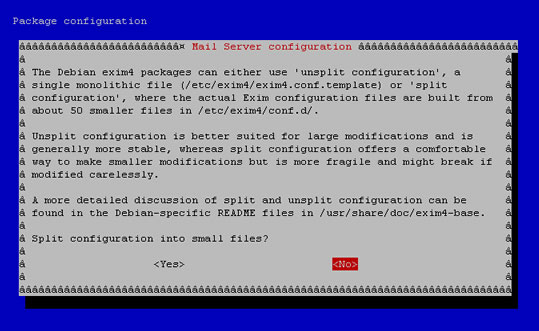

Aquí preferí un archivo de configuración,así que elegí NO, y me fuinciono bien. En algunas versiones dicen que para mejor manejo de algunos problemas, se selecciona en split.Al dar enter se guarda la configuración y ahora tenemos que hacer los siguientes pasos manualmente:

Primero vamos a editar para que al momento de conectarse con google sepa quienes somos

vim /etc/exim4/passwd.client

Dentro de este archivo tenemos que poner:

gmail-smtp.l.google.com:tucuenta@gmail.com:tupassword

*.google.com:tucuenta@gmail.com:tupassword

smtp.gmail.com:tucuenta@gmail.com:tupassword

Recuerda que donde dice tucuenta@gmail.com y tupassword, van tus datos :D.

Guardamos el archivo.

Despúes de guardar, vamos a mapear su usuario con una cuenta de correo electrónico

echo "tuusuarioenlacomputadora: tucuenta@gmail.com" >> /etc/email-addresses

Para finalizar le decimos a Exim que ya hay cambios

update-exim4.conf

Y reiniciamos el servicio

/etc/init.d/exim4 restart

Y listo!!! si prueban de nuevo el comando mail, y tenían el mismo problema que yo, ya debería estar resuelto.

Mi siguiente paso fué instalar el paquete signing-party que en Debian es el paquete que contiene Caff,lo que yo hice es buscarlo en aptitude y de ahí instalarlo, si no usan aptitude y usan Debian prueben con:

apt-get install signing-party

Si no usan debian pueden encontrar más sobre estas herramientas en: http://pgp-tools.alioth.debian.org/

Una vez instalado van a editar el archivo ".caffrc" en su home ( Aquí ya no como root, sino como su usuario normal) si no existe este archivo lo crean, dentro de este archivo van a poner la configuración, La más básica es:

$CONFIG{'owner'} = 'Su Nombre';

$CONFIG{'email'} = 'tucorreo@gmail.com';

$CONFIG{'reply-to'} = 'tucorreo@gmail.com';

$CONFIG{'keyid'} = [ qw{AAAAAAAAAAAAAAAA} ];

* En la última línea vas a cambiar las AAA por los últimos 16 caracteres de tu fingerprint sin espacios.

Si no los conoces, puedes usar el siguiente comando sustituyendo *tunombreoapellido* por tu nombre o apellido:

gpg --fingerprint tunombreoapellido

Buscas en los resultados el que te pertenece a tí y los ultimos 16 caracteres son tu keyid

Una alternativa más completa a esta configuración para Caff creada por Alejandro Bárcena, donde en la lína del "also-encrypt", van a poner los ultimos 8 caracteres de su fingerprint:

$CONFIG{'owner'} = 'Su Nombre';

$CONFIG{'email'} = 'tucorreo@gmail.com';

$CONFIG{'reply-to'} = 'tucorreo@gmail.com';

$CONFIG{'keyid'} = [ qw{AAAAAAAAAAAAAAAA} ];

$CONFIG{'bcc'} = 'tucorreo@gmail.com';

$CONFIG{'also-encrypt-to'} = 'AAAAAAAA';

#

#

$CONFIG{'mail-template'} = <<'EOM'

Hola,

adjunto {(scalar @uids >= 2 ? 'los' : 'el')} uid{(scalar @uids >= 2 ? 's' : '')}

{foreach $uid (@uids) {

$OUT .= "\t".$uid."\n";

};}de tu llave {$key} firmado{(scalar @uids >= 2 ? 's' : '')} por mí.

Toma en cuenta que no he subido tu llave a los servidores.

Si tienes varios uids, la firma de cada uno te llegará por separado a la cuenta de correo asociada al mismo. Puedes importar las firmas con el comando `gpg --import`.

Si deseas que esta nueva firma esté disponible a los demás entonces súbela al servidor pgp.mit.edu. Con Gnupg se puede hacer así:

gpg --keyserver pgp.mit.edu --send-key {$key}

Si tienes alguna duda con gusto trataré de ayudarte.

--

Saludos,

{$owner}

EOM

Ya que está configurado, ahora si vamos a firmar las llaves.

Nos aseguramos de tener los archivos de los fingerprints y de las llaves ambos ya habiamos comprobado su autenticidad, estos archivos los encontrabamos en http://ksp.gulag.org.mx/ así como en

Primero creamos un archivo de texto con los fingerprints que queremos firmar, (los que comprobamos su veracidad en el grupo de firmas), yo me basé en el txt que se envió con la información, borré todo el texto excepto las lineas que contenian los fingerprint de las personas que comprobé sus identidades. Al nuevo archivo lo llamé fingerp.txt si le doy un head al archivo luce algo como:

head fingerp.txt

7D2C B54D 3769 916B F9CC B4AB 5512 AD9F 7DB5 367A

746D B267 45C0 954B 154F 8D22 0A64 71C4 09BD 163E

1629 EBD6 FFF8 9D6C CC2C 5226 078D E773 F05F E6F0

9D07 D866 CD95 2CED E855 E14C FB92 D490 A34C 3F1D

Ya que tenemos éste archivo ahora si corremos el Caff con esta información y con el archivo donde se guardó la información de las llaves, en este caso ksp_2008.gpg (El archivo venia dentro del bzip)

Corremos el comando:

caff -eR --mail yes --key-file ksp_2008.gpg "`cat fingerp.txt`"

Entre cada entrada, les va a preguntar si desean firmar, ahí puden poner "y" que es que si desean firmar, les va a pedir también su Passphrase" y cuando ya acepten tienen que teclear "save" para que se guarden los cambios.Así sucesivamente hasta terminar con todos los fingerprint que agregaron en el archivo.

*Nota: si usaron la configuración alternativa del caff, a partir de este momento, les va a llegar copia de los correos que enviaron*

Con esto termina el firmado de llaves :), a continuación, agrego la forma en que añadí las firmas que me han enviado

Primero agregas del correo las firmas que te han enviado, yo puse todos los ".asc" en una carpeta a cada uno de esos .asc tienes que importarlos al gpg usando el siguiente comando, recuerda que se realiza como usuario normal y no como root

gpg --import nombredelarchivo.asc

Cuando terminen tendrán ya la firma en su llave pueden revisar las firmas que agregaron con el siguiente comando (sustituyan donde dice "sunombre" por su apellido o su nombre o los últimos caracteres de su fingerprint)

gpg --list-sigs sunombre

Si vienen los ids pero no la información del nombre, pueden importar del servidor la información con el siguiente comando:

gpg --keyserver pgp.mit.edu --recv-keys AAAAAAAA BBBBBBBBBB CCCCCCCC

Sustituyan los AAA, los BBB y los CCC, por los últimos 8 caracteres de los fingerprint que estan usando les va a avisar que está bajando del servidor la información :D.

Finalmente subimos nuestra llave al servidor con el siguiente comando (cambiar AAAA por el id de su llave) :

gpg --keyserver pgp.mit.edu -send-keys AAAAAAAA

De preferencia corran este comando cada vez que importen las firmas que le han hecho a sus llaves para tener la información al corriente.